Compara precios de un mismo producto de hasta 30 días antes, en 100 comercios que venden por internet.

Tenés diferentes alternativas en todo el país para presentar una denuncia o solicitar asesoramiento de equipos especializados.

En esta línea directa podés denunciar casos de grooming, además de abuso y trata.

Ingresá al mapa de fiscalías del Ministerio Público Fiscal.

Click aquí para ver la mas cercana a tu domicilio.

Denunciá grooming o cualquier otro delito informático.

Sarmiento 663 6º piso | Ciudad Autónoma de Buenos Aires

Teléfono: (5411) 5071-0040

Sitio web: https://www.mpf.gob.ar/ufeci/

Denunciá grooming o cualquier otro delito informático en la Ciudad de Buenos Aires.

Beruti 3345 | Ciudad Autónoma de Buenos Aires

Teléfono gratuito: 0800-333-47225

Correo electrónico: denuncia@fiscales.gov.ar

Sitio web: https://www.fiscalias.gob.ar/

Denunciá delitos relacionados con la privacidad o la protección de datos personales.

Av. Pte. Gral. Julio A. Roca 710 | Ciudad Autónoma de Buenos Aires

Teléfono: (54-11) 2821-0047

Correo electrónico: datospersonales@aaip.gob.ar

Sitio web: https://www.argentina.gob.ar/aaip/datospersonales

Pedí asesoramiento y denunciá ciberbullying y discriminación web.

Av. de Mayo 1401 | Ciudad Autónoma de Buenos Aires

Teléfono gratuito: 0800-999-2345

Sitio web: http://www.inadi.gob.ar/

Obtenido de: https://www.argentina.gob.ar/justicia/convosenlaweb/denuncia

Los casos se expanden en el ciberespacio, se tejen como redes que van afectando e infectado a todo tipo de usuario, en una generalidad tan amplia que no discrimina absolutamente nada ni a nadie. Según el último informe de We Are Social y Hootsuite, que año a año muestra las estadísticas, análisis y principales tendencias acerca del número de usuarios de internet, en este 2019 el mundo cuenta con 4.388 millones de internautas, una penetración del 57%.

El crecimiento del número de usuarios de Internet entre enero de 2018 y enero de 2019 representó el 9.1%, esto quiere decir 367 millones de internautas más. En 2014 la cifra total apenas alcanzaba los 2.485 millones de internautas.

Todo ese universo está abierto a ser víctima de un delito informático. En Argentina, la Asociación Argentina de Lucha Contra el Cibercrimen (AALCC) elaboró un informe estadístico con el ranking de los 10 ciberdelitos más denunciados entre agosto de 2018 y agosto de 2019.

De acuerdo con las 818 consultas realizadas al equipo de la AALCC se observa que las amenazas están en el primer lugar, con el 21% de los casos. Muy cerca y con un crecimiento alarmante en el último tiempo se ubica la sextorsión, con el 18% de las denuncias. Claro que al tiempo que crece y se expande, este delito encuentra algo de contracción a partir de la mayor cantidad de consultas y denuncias. De todos modos, al ser ejecutado por grandes organizaciones internacionales, casi imposibles de detectar, la amenaza es constante.

“Y esto es lo que tenemos blanqueado, denunciado por las víctimas. Sin dudas hay más, que no se animan a denunciar, por vergüenza o por temor a sacar a la luz un hecho que le pueda traer otros problemas personales”, cuenta a Clarín Diego Migliorisi, fundador de AALCC.

El delito de sextorsión tiene alguna similitud con la porno venganza, aunque no es lo mismo. En la sextorsión se busca el beneficio económico a través de una extorsión, bajo la amenaza de difundir material íntimo y sensible. En la revenge porn, una parte trata de desquitarse de la otra con ese tipo de información, sí, pero por un motivo personal y con el objetivo de dañar su reputación en las redes, en su círculo íntimo, sin el móvil económico como eje. Ese incentivo es único y exclusivo de la sextorsión.

La porno venganza es uno de los ejes de otro de los datos relevantes que presenta el informe de la AALCC, ya que es uno de los tres delitos que forman parte del top ten que no está tipificado, no encuentra marco legal en el Código Penal argentino. Y las consecuencias son inevitables: no hay sanciones por más pruebas que se encuentren. Los otros dos son el ciberbullying y la usurpación o suplantación de identidad legal. Las características de cada uno de estos delitos es la siguiente

1. Hostigamiento on line o Ciberbullying. Se da entre menores, pero también entre mayores. Molestar, acosar, hostigar, burlar a otra personas a través de medios informáticos en forma sistemática y continuada. En muchos casos se utilizan perfiles falsos o suplantados para resguardar el anonimato.

2. Usurpación o suplantación de identidad digital. Esta acción se da cuando una persona crea perfiles en redes sociales y/o plataformas informáticas con datos e imágenes de un tercero sin debida autorización y se comporta como si fuera la victima. Puede opinar, cometer otros delitos, suscribirse a diferentes sitios, contratar. Pero más allá de ello se modifica la reputación digital de la victima, situación que afecta en forma directa.

3. Publicación ilegitima de imágenes intimas o porno venganza. En este caso el autor publica –sin móvil extorsivo– imágenes de la víctima que tiene en su poder con el solo objeto de dañarla y afectar su reputación digital. Actualmente algunos de estos casos se tratan como violación de secretos (Art.153 CP) pero dicho artículo no contempla la dimensión y la gravedad del daño que produce ni los describe con exactitud. Casi el 92% de las víctimas son mujeres.

Ante este escenario, Migliorisi plantea un escenario bien concreto: "Es indispensable avanzar con la incorporación de estas conductas dolosas al Código Penal, ya que no sólo vienen creciendo significativamente sino que las víctimas no tienen posibilidad de avanzar en su reclamo y al no haber legislación de fondo genera impunidad. Si bien la Ciudad de Buenos Aires dio un paso muy importante al incorporar a su Código Contravencional estas tres conductas dolosas (2018) , las penas no guardan relación al daño que estos actos generales".

Las vías para denunciar son las siguientes: 0800 33 (FISCAL) 347225 / www.cibercrimen.org.ar / denuncias@minseg.gob.ar / Línea 134.

Obtenido de: https://www.clarin.com/policiales/ranking-ciberdelitos-10-denunciados-marco-legal_0_jOCRFRmO.html

Everis, la empresa que tiene a cargo el soporte del sistema de Gestión Documental Electrónica (GDE) que administra todos lo expedientes digitales del Estado argentino, fue hackeada. Esto ocurrió en sus oficinas en España pero dado el tipo de ataque informático el alcance puede extenderse a la Argentina. El Destape se comunicó con la filial Argentina para confirmar si su sede local fue afectada pero hubo reticencia a dar información. Sin embargo, en una de las comunicaciones la operadora reconoció inconvenientes en sus redes. El caso revela la debilidad de esta empresa a cargo del cuidado de los archivos públicos de la era Macri, cuyo caso reveló El Destape.

Everis es la proveedora única del sistema GDE que, tal como publicó El Destape, no cuenta con back up, es decir, con una copia de seguridad de todo los documentos y expedientes públicos de los 4 años de la presidencia de Mauricio Macri. Y no sólo eso. El sistema GDE no tiene un plan ante desastres, no funciona la mayor parte del día, no garantiza confidencialidad ni existe control sobre quienes lo usan, menos de la mitad de las personas que lo utilizan fue capacitada, no está claro de quién es la licencia y, para colmo, el Gobierno no dejó que se auditara de forma completa. Todas estas falencias del sistema cuyo soporte provee Everis constan en documentos oficiales de la Auditoría General de la Nación (AGN) y en la respuesta a un pedido de acceso a la información pública que realizó El Destape. Ahora se suma que la empresa sufrió un ciberataque que bloqueó sus operaciones. Si todo esto ya ponía en riesgo los expedientes públicos de la era Macri, este hackeo a Everis, la empresa a cargo del soporte del GDE, hace más preocupante aún la situación.

La situación fue reconocida por el Instituto Nacional de Ciberseguridad (Incibe) de España, que emitió un comunicado donde aseguró que están trabajando “en la mitigación y recuperación del incidente en coordinación con las empresas afectadas” (https://www.incibe.es/sala-prensa/notas-prensa/nota-informativa-ransomware-empresas)

El diario La Vanguardia informó que “el Departamento de Seguridad Nacional del Gobierno de España ha hecho público este lunes un comunicado en el que informaba que, a lo largo de esta mañana, ‘se han estado produciendo infecciones por malware tipo ransomware (encripta documentos) a empresas estratégicas en España’”. Entre esas empresas está Everis.

Lo que ningún medio español reparó es que, tal como informó en exclusiva El Destape, Everis es quien se encarga de los expedientes públicos argentinos con un sinnumero de falencias que, aún antes de este hackeo, ya los ponía en riesgo de desaparecer.

El caso recuerda a Iron Mountain, aquel incendio intencional que eliminó decenas de miles de documentos de empresas investigadas por lavado de dinero, entre ellas algunas firmas de la familia Macri. Pero, en este caso, existe la posibilidad de un Iron Mountain digital, más limpio y, al menos, evitando muertes como las de los 10 miembros de bomberos y defensa civil que intentaron apagar aquel incendio.

Tal como informó este medio, la AGN advirtió que uno de los riesgos que presenta el sistema GDE es que fue tercerizado en un único proveedor: Everis. El informe de la AGN advirtió que además de los vaivenes propios de cualquier empresa (quiebra, cambios comerciales, cambio de prioridades, etc.) este vínculo con Everis vulneraba “las buenas prácticas para la administración de servicios de terceros y para la administración de riesgos de proveedores”.

Obtenido de: https://www.eldestapeweb.com/nota/hackearon-a-la-empresa-a-cargo-del-sistema-de-expedientes-digitales-de-la-era-macri-201911518480

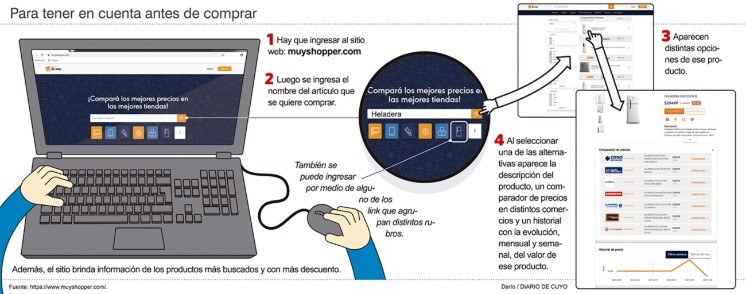

Compara precios de un mismo producto de hasta 30 días antes, en 100 comercios que venden por internet.

Del lunes 4 al miércoles 6 llega una nueva edición de uno de los eventos importantes en el calendario para comprar por internet con rebajas -el Cyber Monday-, y ante esa circunstancia se está difundiendo una App que aleja al consumidor de las ofertas "engañosas": la aplicación se llama "Muyshopper.com" (www.muyshopper.com), es de fácil consulta, y permite comparar el precio del producto entre un centenar de locales que venden on line, lo que permite realizar una búsqueda más eficiente y ahorrar hasta 40%. Pero además de práctico, ofrece algo muy novedoso como es el historial de precio del articulo en cuestión, y el consumidor puede comprobar si la oferta es real. Es que en los últimos años vienen levantando sospechas los descuentos que ofrecen este tipo de eventos on line como el Cyber Monday, Black Friday y Hot Sale, ya que no son pocos los consumidores que señalan que algunos productos suben de precio en esas fechas y la rebaja promocional termina siendo falsa o engañosa. Si alguien se registra en el sitio podrá recibir alertas del producto que elija avisando cuando baja de precio. La aplicación fue creada por tres emprendedores cordobeses Maximiliano López (34), Ari Lapid (30), ambos licenciados en Administración de empresas, y Arian Giles García (28), licenciado en Ciencias de la Computación. Los tres son egresados de la Universidad Nacional de Córdoba, y según contó López la idea de diseñar esta aplicación fue para no pagar de mas. "Arrancamos con un sitio más chiquito a principios de 2018, pero como vimos resultados logramos un subsidio nacional para emprendedores y eso nos ayudó para armar y diseñar el resultado del producto, un sitio que compara todos los productos de electro y al que fuimos agregando otros", contó. Hoy las categorías que releva la aplicación están televisores, equipos de aire, lavarropas, ventiladores, microondas, hornos, cocinas, termotanques, calefones, celulares, notebooks, tablets, Pc, gamer, belleza, indumentaria y zapatillas. El Cyber Monday es una iniciativa de la Cámara Argentina de Comercio Electrónico (CACE), para promover las ventas online y también auspicia esta aplicación.

El historial de precios es útil para las personas que no pudieron ver los precios antes de que se publiquen las ofertas, tanto de los últimos 7 días, como de los últimos 30 días. Eso permite no fijarse tanto en el porcentaje de descuento ofrecido, sino prestar atención al precio del producto y así pensar si el mismo coincide con lo que se está dispuesto a pagar. A su vez, la comparación permite verificar cuánto cuesta en las distintas tiendas un mismo producto. López explicó que a través de pequeños bots diseñados para esta App se monitorean diariamente los precios de 12.000 productos entre 100 tiendas al mismo tiempo.

Recomendaciones para comprar

Los creadores de la aplicación aconsejan tener "ojo" con la seguridad, y comprar en sitios oficiales donde se vea el ícono de candado en el navegador. Además, las URL seguras comienzan con "https", en vez de "http". En algunos buscadores como Chrome o Firefox aparece un cartel que notifica cuando el sitio es inseguro. También recomiendan calcular el costo de envío, indicando el código postal, o bien verificar si se puede retirar en forma gratuita en la tienda. Además hay que leer la "letra chica", para conocer los términos y condiciones, las condiciones de compra, los tiempos de envío y manipulación, cuál es el monto mínimo de compra para acceder a ofertas y, la compatibilidad con otras promociones.

MuyShopper.com cuenta con más de 18 mil seguidores.

Obtenido de: https://www.diariodecuyo.com.ar/economia/Lanzan-una-aplicacion-para-saber-si-son-reales-las-rebajas-del-Cyber-Monday-20191101-0097.html

Un mail falso llevó a que dos efectivos entregaran sus usuarios y contraseñas. La red de cuentas fantasma y la pista del misterioso “[S]”, el mayor pirata informático de la Argentina

/arc-anglerfish-arc2-prod-infobae.s3.amazonaws.com/public/FDDOUMZDHRG6RHVQOTIKQVQQGY.jpg)

En julio de este año, más de 700 gigabytes de información sensible de los servidores de la Policía Federal Argentina fueron robados y lanzados a la Deep Web por un hacker o un grupo de hackers. Al poco tiempo ingresaban por la fuerza a la cuenta de Twitter de la Prefectura Naval para anunciar unas nuevas invasiones inglesas que no existían. Infobae descargó los datos de la Deep Web y analizó cientos de carpetas. Algunas contenían cosas graves, horas de escuchas telefónicas, la información personal de efectivos de la Superintendencia de Drogas Peligrosas, sus teléfonos celulares y los nombres de sus hijas e hijos, listas de autos de civil para tareas encubiertas con modelos y patentes, datos que le serían de interés a cualquier narco. Había hasta memes, la imagen del camarógrafo borracho de Los Simpson con la cara de Patricia Bullrich.

El juego provocador en las redes sociales seguía en paralelo: el hacker hasta difundió una foto privada de la ministra Bullrich, tomada por la webcam de una notebook, creó un grupo en Telegram para difundir sus chicanas y partes de guerra. Mientras tanto, cerca de la ministra relativizaban el tema, decían que la foto era vieja y que ya se conocía, nada nuevo.

El objetivo del ataque parecía obvio: mostrar la seguridad informática del Estado en calzoncillos. Un solo ciberpirata se atribuía el golpe, “[S]” era su seudónimo, un símbolo, una letra roja con un fondo negro.

El caso llegó eventualmente al juez Luis Rodríguez y al fiscal Jorge Di Lello en Comodoro Py tras una denuncia de la Superintendencia de Bienestar de la PFA presentada el 30 de julio de este año. La información de la cuenta de Telegram que “[S]” usó para comunicarse con un pequeño grupo de contactos fue eventualmente extraída, con 41 chats y 51 contactos, seis de ellos frecuentes. Hablaba de hackeo, básicamente, de viejos ataques, de por qué hacía lo que hacía.

“El hidden service sigue up”, dijo a fines de agosto. Un periodista de Clarín le escribió con preguntas, “[S]” aseguró que realizó el ataque gracias a la poca seguridad de la Federal y para probar la poca importancia que le da el Estado a sus defensas online.

El truco que usó, si es que realmente lo hizo, fue sumamente simple.

![Una de las proclamas escritas por “[S]” tras el hackeo.](https://www.infobae.com/new-resizer/CH02OlcKeQ8vWpaWFQ52fjh_ny4=/750x0/filters:quality(100)/arc-anglerfish-arc2-prod-infobae.s3.amazonaws.com/public/5YRG535OEJBCPBFP4J4FXYKH3E.jpg)

Infobae accedió a información de la causa, con la denuncia original de la Federal. Detallaba el envío de un e-mail desde una cuenta de Hotmail a varias dependencias: no es inusual que la PFA use cuentas comerciales en vez de alojadas en servidores propios. El mail invitaba a ingresar a un link, precisamente, de la Superintendencia de Bienestar, un área crucial para los efectivos que maneja, por ejemplo, los turnos médicos en la obra social de la fuerza. El link llevaba a otra página con el escudo de la Superintendencia que pedía el ingreso de un usuario y una contraseña.

Dos efectivos ingresaron los suyos, de todos los que recibieron el mail, una maniobra de phishing según le dijo la Federal al juez Rodríguez. Luego, el hacker hizo el resto. La PFA pudo obtener algunos rastros a través de los registros de log de conexión a sus servidores, que llevaban a una dirección IP provista por una empresa de hosting en Entre Ríos, que proveyó un servicio de VPS pagado por Mercado Pago y supervisado por un programa remoto, Teamviewer. La información detrás de la cuenta de Mercado Pago y la ficha detrás del IP revelaban dos documentos de identidad distintos, uno de un hombre de 34 años sin dirección fiscal ni cuentas bancarias activas y otro de una mujer de 40 años de la zona sur del conurbano bonaerense que vende carteras por Facebook. Sus identidades, posiblemente, fueron usurpadas.

No era la primera vez que “[S]” atacaba a un objetivo del Gobierno con ese alias. El símbolo ya había sido parte del golpe de 2018 a la base de datos de la Policía de la Ciudad con el robo de información de efectivos, datos que también fueron compartidos en la Deep Web.

Ese hackeo, fue, básicamente, un acto de protesta: el hacker reivindicaba a Emanuel Vélez Cheratto, alias "Líbero”, preso en ese entonces en el penal santafesino de Las Flores, acusado de robar información de tarjetas y de ingresar por la fuerza a la base del diario El Litoral.

En algún punto de este año, Vélez Cheratto deberá responder por otra de sus cuentas pendientes. El Tribunal Oral Federal Nº7 lo enjuiciará en un proceso sin fecha de inicio definida por ser parte del hackeo en el verano de 2017 al Twitter de Patricia Bullrich para llenarlo de frases desagradables, luego de que le robaran su password con un mail de una falsa embajada boliviana, el acto de piratería online original contra el Gobierno macrista, investigado por el juez federal Sebastián Ramos con la división Delitos Tecnológicos de la Federal: el mismo truco con el que cayeron los policías de la Federal dos años después.

/arc-anglerfish-arc2-prod-infobae.s3.amazonaws.com/public/S2NC7WIJTJCDJGQKWG6OW3FUOE.jpg)

Vélez Cheratto había compartido capturas de pantalla de esos mails en su cuenta de Twitter en donde se engañaba a Bullrich. La división Delitos Tecnológicos de la Policía Federal siguió el rastro hasta encontrarlo. El 16 de agosto de este año, el día que salió de la cárcel, Vélez Cheratto dio una entrevista a Infobae. Habló sobre “[S]”, entre otras cosas.

“Nunca lo conocí en persona, los que estamos en la comunidad no nos conocemos físicamente. Él se acercó a mí, me mandó las capturas para mostrarme el método y la vulnerabilidad del sistema, lo hizo por Telegram”, dijo Vélez Cheratto.

Hasta ahora, nada queda claro. Nadie puede precisar si “[S]”, que chatea con emojis cuando entra en confianza, es una sola persona, o una identidad colectiva. Hay quienes dicen conocerlo en persona, por otra parte.

Cinco meses después del mayor ataque a la seguridad informática argentina, la Justicia federal no tiene un detenido. “Ni un detenido, ni un dato clave”, se sincera un investigador. Hubo allanamientos. Al menos seis computadoras y teléfonos fueron secuestrados: el juez Rodríguez y el fiscal Di Lello esperan el comienzo de las pericias.

Obtenido de: https://www.infobae.com/sociedad/policiales/2019/10/31/la-gorra-leaks-como-es-el-insolito-y-sencillo-truco-que-uso-un-hacker-para-robar-los-datos-privados-de-la-policia-federal/

ste miércoles se publicaron en el Boletín Oficial las resoluciones 4621 y 4622 del 2019 de la Administración Federal de Ingresos Públicos (AFIP), por medio de las cuales se equipara a las operaciones de compraventa a través de medios electrónicos de pago con las de tarjeta de crédito. De esa forma, las llamadas Billeteras Electrónicas deberán efectuar las retenciones de impuestos como IVA y Ganancias.

“En los últimos años el Banco Central de la República Argentina ha impulsado el desarrollo de nuevos medios de pago electrónicos con el objetivo de fomentar la inclusión financiera, reducir los costos intrínsecos del sistema de pagos y formalizar la economía”, señala la resolución

En ese sentido, desde la AFIP destacaron que la utilización de las nuevas plataformas tecnológicas de transferencia de fondos, “tornan necesario establecer un régimen de retención que contemple las citadas formas de pago, el que permitirá un mayor control de las operaciones realizadas, así como reducir las posibilidades de evasión”.

La implementación de los regímenes de retención de los impuestos al valor agregado y a las ganancias operará para los sujetos que administren servicios electrónicos de pagos y/o cobranzas por cuenta y orden de terceros.

Incluso “a través del uso de dispositivos móviles y/o cualquier otro soporte electrónico”, y será aplicable a las liquidaciones que se efectúen a los comerciantes, locadores o prestadores de servicios “por la utilización de dichos sistemas de pago”.

Además, serán pasibles de las retenciones los comerciantes, locadores o prestadores de servicios, siempre que sean responsables inscriptos. Por el contrario, quederán excluidos del régimen los sujetos categorizados como “Micro Empresas” o como “Potenciales Micro Empresas”

Por último, el texto detalla que la Alícuota para el impuesto al valor agregado será del (0,50%, salvo cuando los pagos electrónicos de las operaciones se realicen mediante la utilización de una tarjeta de crédito y/o compra, que variarán entre el 1% y el 3% de acuerdo a la empresa. Mientras que será del 2% para los sujetos exentos o no alcanzados en el impuesto al valor agregado

Esta previsto que el nuevo régimen opera para las liquidaciones efectuadas a partir del próximo 19 de noviembre

Obtenido de: https://www.diariojudicial.com/nota/84830

Whatsapp Jurídico: 3515205927 / 3512280578

Whatsapp Contable y Seguros: 3513090767

Email: estudioperezcarretta@gmail.com

Dirección: San Jerónimo 270 - Oficina 13

Córdoba, Argentina. Ver ubicación.

Seguinos en las redes

Acceder a MI CONTADOR VIRTUAL

_________

Enlaces útiles para Abogados (registrados)

Herramientas de peritaje informático (registrados)

Cotizar Seguro de Riesgos Cibernéticos

Contacto con Sedes Judiciales de Córdoba

Guía de teléfonos internos del Poder Jud. de Córdoba

Ingreso a expedientes internos